CryptoPanel#9

Konteneryzacja zmienia podejście do architektury aplikacji i infrastruktury! Czy i ew. jak można chronić dane poprzez szyfrowanie w środowisku Docker i Kubernetes?

Czy można sobie wyobrazić wirtualizację bez konteneryzacji? NIE!

Co więcej, konteneryzacja staje się synonimem wirtualizacji. Ma wręcz fundamentalny wpływ na architekturę aplikacji, zarówno nowo projektowanych, jak i tych przeprojektowywanych. Wpływa na poprawę bezpieczeństwa pracy aplikacji, zwiększa ich elastyczność i skalowalność, dzięki czemu możemy je bardzo łatwo rozwijać i przebudowywać. Czyni aplikacje bardziej odpornymi na czynniki zewnętrzne przy jednoczesnym wzroście możliwości ich relokacji w ramach środowisk hybrydowych ze szczególnym uwzględnieniem chmury. Mimo tego, nie możemy zapominać, że gdzieś na tzw. dnie architektury aplikacyjnej pojawiają się dane. I to dane są zawsze najbardziej krytycznym elementem każdej aplikacji.

CryptoPanel#8

Porządkowanie rozproszonych kluczy szyfrujących wewnątrz organizacji i zarządzanie nimi z poziomu jednego repozytorium.

Największym zagrożeniem dla kluczy kryptograficznych jest ich nieumiejętne przechowywanie. Brak rozdzielenia materiału szyfrującego od danych stanowi poważne naruszenie zasad bezpieczeństwa. Co w przypadku generowania kluczy w różnych, również darmowych narzędziach? W jaki sposób usystematyzować zarządzanie szyfrowaniem i zapewnić realizację odpowiednich polityk ochrony kluczy kryptograficznych?

CryptoPanel#7

Bezpieczeństwo danych w Microsoft365 to przede wszystkim ich szyfrowanie. Poprawna implementacja Double Key Encruption (DKE) – przykład strategii Hold Your Own Key (HYOK)

Wykorzystanie pakietu narzędzi Microsoft365, w szczególności Office 365 firmy Microsoft, stało się nieodzownym elementem pracy. Czasami obliguje nas ona do zachowania daleko idącej poufności. Szyfrowanie dokumentów Office jest dostępne od dawna, ale dla niektórych zastosowań to jednak za mało. Firma Microsoft jest tego świadoma i dla zwiększenia bezpieczeństwa, opracowała system szyfrowania podwójnym kluczem – Double Key Encryption (DKE). Rozwiązanie przeznaczone jest dla zwykłych użytkowników jak również dla firm i instytucji publicznych – wszystkich, którzy wymagają wysokiego poziomu bezpieczeństwa i poufności danych w przetwarzanych dokumentach Office.

CryptoPanel#6

Bezpieczeństwo środowisko VDI (Virtual Desktop Infrastrukture) z wykorzystniem modułu TPM (Trusted Platform module) na przykładzie Widows 11 i vTPM

Wirtualne stacje robocze, narażone są na nieuprawnione kopiowanie i co za tym idzie, ich przenoszenie oraz nieuprawnione uruchamianie. Głównym zabezpieczeniem przed tym ryzykiem, jest zaimplementowana na trwałe w środowiska Windows 11 kryptografia. Najważniejszym elementem szyfrowania, poza algorytmem, są klucze kryptograficzne – ich właściwe i bezpieczne przechowywanie oraz zarządzanie. Właśnie te cechy, w przypadku rozwiązań VDI, są kluczowe w kontekście bezpieczeństwa. Aby temu sprostać, niezbędnym jest użycie modułu TPM (Trusted Platform Module). Ale co zrobić jeśli na hoście działa hypervisor, a wirtualna stacja robocza również chce korzystać z modułu TPM?

CryptoPanel#5

Wbudowane szyfrowanie Compute Engine (VMs) z Google Cloud Platform i jego integracja z zewnętrzym, zainstalowanym i administrowanym przez klienta systemem klasy Key Management.

Compute Engine to podstawowa usługa Google Cloud Platform (GCP) wykorzystywana do relokacji maszyn wirtualnych ze środowisk on-prem zainstalowanych u klienta do środowiska chmurowego GCP. Jedyny skuteczny sposób na kontrolę poufności i niepodważalności Twoich danych, które są wysłane i przetwarzane w środowisku chmurowym GCP to szyfrowanie. Separacja kluczy szyfrujących od środowiska chmurowego, pozwoli Ci na rzeczywiste i pełne panowanie nad dostępem do tych danych. Przechowywanie kluczy i zarządzanie procesem ich życia z poziomu środowiska lokalnego (on-prem) pozwoli na pełną kontrolę nad procesem szyfrowania, czyli de facto nad dostępem do danych.

CryptoPanel#4

Zabezpieczanie systemów wirtualizacji z zachowaniem kontroli nad kluczami szyfrującymi przez użytkownika – na przykładzie VMware.

Na rynku pracy zauważyć można spore braki specjalistów zajmujących się bezpieczeństwem IT, przez co coraz częściej organizacje outsource’ują swoją infrastrukturę do wyspecjalizowanych zespołów. Przesuwana jest też odpowiedzialność za bezpieczeństwo, razem z dostępami do krytycznych zasobów. Jak się zabezpieczyć? Jak prawidłowo szyfrować wirtualne maszyny nie będące w środowisku kontrolowanym przez nas w stu procentach?

Na te i inne pytania odpowiadaliśmy przy okazji kolejnej edycji CryptoPanel, na której w przystępnej formie rozmowy klient-specjalista postawiliśmy problemy i skutecznie się z nimi rozprawiliśmy.

CryptoPanel#3

Zabezpieczanie danych wrażliwych w magazynach chmurowych Azure Storage. BYOK czy HYOE?

Na spotkaniu poruszyliśmy temat skutecznego zabezpieczania (czyli szyfrowania!) danych przechowywanych w Azure Storage. Przedyskutowaliśmy jakie „problemy” możecie napotkać przy podejściu BYOK i jak je rozwiązać za pomocą HYOE. W obu podejściach niezbędny będzie centralny system zarządzenia kluczami szyfrującymi.

CryptoPanel#2

Zewnętrzny system zarządzania kluczami szyfrującymi dla pamięci masowych na przykładzie integracji z rozwiązaniami DELL.

Na kolejnym spotkaniu poruszyliśmy zagadnienie integracji systemów pamięci masowych z zewnętrznym rozwiązaniem do zarządzenia kluczami szyfrującymi.

Temat prosty, coraz bardziej popularny, ale nie taki oczywisty w realizacji jakby mogło się wydawać.

CryptoPanel#1

Implementacja szyfrowania w heterogenicznych środowiskach bazodanowych jako skuteczny sposób na zabezpieczanie przetwarzanych danych „at rest”.

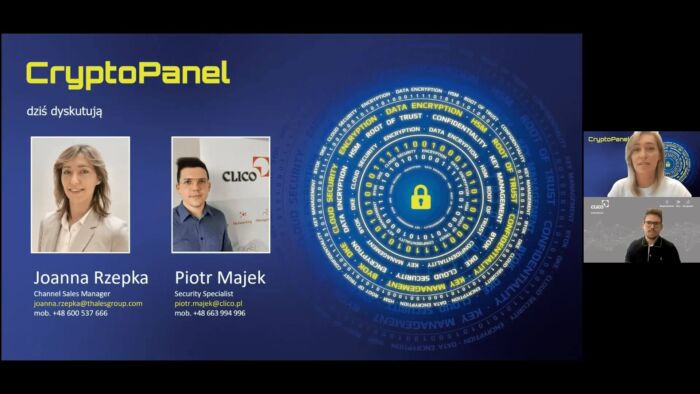

Ruszyliśmy z naszą nową serią webinarów CryptoPanel!

Myśl przewodnia tej serii to pokazanie sprawdzonych zastosowań naszych rozwiązań.

- Zajrzyj do nas i dowiedz się więcej jak zabezpieczyć cenne dane.

- Zainspiruj swoich klientów – przekaż to zaproszenie do zainteresowanych.

- Poprzednia

- 1

- 2

- 3

- Następna